FUENTES DE INTELIGENCIA

La inteligencia de amenazas viene en muchas formas y se puede obtener de varias fuentes diferentes. Al recopilar estos datos críticos, el profesional de seguridad siempre debe clasificar la información con respecto a su oportunidad y relevancia. Veamos algunos tipos de inteligencia de amenazas y el proceso de asignar un nivel de confianza a los datos

Inteligencia de código abierto

La inteligencia de código abierto (Open-source intelligence / OSINT) consiste en información que está disponible públicamente para todos, aunque no todos saben que está disponible. OSINT proviene de motores de búsqueda públicos, sitios de redes sociales, periódicos, artículos de revistas o cualquier fuente que no limite el acceso a esa información.

Ejemplos de estas fuentes incluyen lo siguiente:

- Medios impresos y en línea

- Blogs de Internet y grupos de discusión Datos gubernamentales no clasificados Publicaciones académicas y profesionales Datos de grupos industriales

- Artículos e informes que no están publicados (datos grises)

Inteligencia patentada/de fuente cerrada

Las fuentes de inteligencia propietarias/de fuente cerrada (propietary/closed-source intelligence) son aquellas que no están disponibles públicamente y por lo general requieren el pago de una tarifa para acceder. Ejemplos de estas fuentes son las plataformas mantenidas por organizaciones privadas que suministran información de inteligencia en constante actualización. En muchos casos, estos datos se desarrollan a partir de todos los clientes del proveedor y otras fuentes.

CYFIRMA, líder del mercado en visibilidad e inteligencia predictiva de ciberamenazas, ofrece un ejemplo de una plataforma de este tipo. CYFIRMA anunció el lanzamiento de la plataforma de análisis de inteligencia cibernética basada en la nube (CAP) v2.0. En 2019, utilizando sus algoritmos patentados de inteligencia artificial y aprendizaje automático, CYFIRMA ayudó a las organizaciones a desentrañar los riesgos y amenazas cibernéticos y habilitar la gestión proactiva de la postura cibernética.

Oportunidad

Una de las consideraciones al analizar datos de inteligencia (de cualquier tipo, no solo cibernéticos) es la oportunidad de dichos datos. Obviamente, si una organización recibe datos de amenazas que tienen dos semanas de antigüedad, es muy probable que sea demasiado tarde para evitar esa amenaza. Uno de los atractivos de la inteligencia de fuente cerrada es que estas plataformas generalmente brindan alertas casi en tiempo real sobre tales amenazas.

Relevancia

Los datos de inteligencia pueden ser bastante voluminosos. La gran mayoría de esta información es irrelevante para cualquier organización específica. Uno de los trabajos del profesional de la seguridad es determinar qué datos son relevantes y cuáles no. Una vez más, muchas plataformas propietarias permiten buscar y organizar los datos para mejorar su relevancia.

Niveles de confianza

Si bien la oportunidad y la relevancia son características clave para evaluar con respecto a la inteligencia, el profesional de seguridad también debe evaluar el nivel de confianza asociado a los datos. Es decir, ¿se puede confiar en él para predecir el futuro o arrojar luz sobre el pasado? En un nivel más básico, ¿es cierto? ¿O los datos se desarrollaron para engañar o inducir a error? Muchas actividades cibernéticas tienen como objetivo confundir, engañar y ocultar actividades.

Exactitud

Finalmente, el profesional de seguridad debe determinar si la inteligencia es correcta (exactitud). Los periódicos están llenos estos días de casos de falsa inteligencia. El ejemplo más básico de esto es el correo electrónico falso que contiene una advertencia falsa de una infección de malware en el dispositivo local. Aunque el correo electrónico es falso, en muchos casos motiva al usuario a seguir un enlace a un software gratuito que en realidad instala malware. Nuevamente, muchos ataques cibernéticos usan información falsa para desviar las defensas de la red.

GESTIÓN DE INDICADORES

Los profesionales de la ciberseguridad utilizan indicadores de compromiso (IOC) para identificar amenazas potenciales. Los IOC son eventos de red que se sabe que preceden o acompañan a un ataque de algún tipo. Administrar la recopilación y el análisis de estos indicadores puede ser un gran dolor de cabeza. Se han desarrollado sistemas de gestión de indicadores para facilitar un poco este proceso. Estos sistemas también brindan información sobre los indicadores presentes en otras redes que quizás aún no estén presentes en su empresa, lo que proporciona una especie de sistema de alerta temprana. Veamos algunos ejemplos de estas plataformas.

Structured Threat Information eXpression (STIX)

La expresión de información de amenazas estructuradas (STIX, por sus siglas en inglés) es un lenguaje de programación basado en XML que se puede usar para comunicar datos de seguridad cibernética entre quienes usan el lenguaje. Proporciona un lenguaje común para esta comunicación.

STIX se creó con varios propósitos principales en mente:

- Para identificar patrones que podrían indicar amenazas cibernéticas

- Para ayudar a facilitar las actividades de respuesta a amenazas cibernéticas, incluida la prevención, detección y respuesta.

- El intercambio de información sobre amenazas cibernéticas dentro de una organización y con socios externos o comunidades que se benefician de la información.

Si bien STIX fue originalmente patrocinado por la Oficina de Seguridad Cibernética y Comunicaciones (CS&C) dentro del Departamento de Seguridad Nacional (DHS) de EE. UU., ahora está bajo la administración de la Organización para el Avance de los Estándares de Información Estructurada (OASIS), un consorcio sin fines de lucro que busca avanzar en el desarrollo, la convergencia y la adopción de estándares abiertos para Internet.

Trusted Automated eXchange of Indicator Information (TAXII)

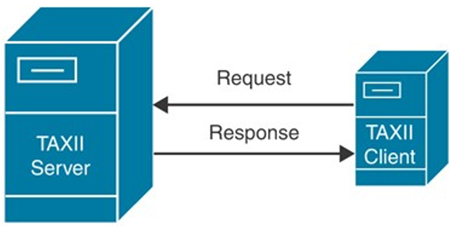

El intercambio automatizado confiable de información de indicadores (TAXII, por sus siglas en ingles) es un protocolo de aplicación para intercambiar información sobre amenazas cibernéticas (CTI) a través de HTTPS. Define dos servicios primarios, Colecciones y Canales. La figura de abajo abajo muestra el servicio de recogida. Una colección es una interfaz para un depósito lógico de objetos CTI proporcionados por un servidor TAXII que permite a un productor alojar un conjunto de datos CTI que pueden solicitar los consumidores: los clientes y servidores TAXII intercambian información en un modelo de solicitud-respuesta.

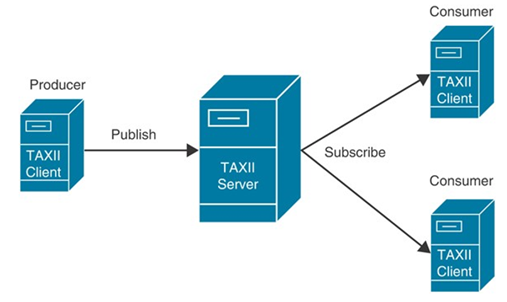

La figura de abajo muestra un servicio de canal. Mantenido por un servidor TAXII, un canal permite a los productores enviar datos a muchos consumidores y permite a los consumidores recibir datos de muchos productores: Los Clientes TAXII intercambian información con otros Clientes TAXII en un modelo de publicación-suscripción.

Estos servicios TAXII pueden admitir una variedad de modelos de uso compartido comunes:

- Hub and spoke: una cámara de compensación central

- Source/subcriber: una organización es la única fuente de información

- Peer-to-peer: Múltiples organizaciones comparten su información

OpenIOC

OpenIOC (Indicadores abiertos de compromiso) es un marco abierto diseñado para compartir información de inteligencia de amenazas en un formato legible por máquina. Es un marco simple que está escrito en XML, que se puede usar para documentar y clasificar artefactos forenses. Viene con un conjunto base de 500 indicadores predefinidos, proporcionados por Mandiant (una empresa de ciberseguridad de EE. UU. adquirida posteriormente por FireEye).

CLASIFICACIÓN DE AMENAZAS

Una vez que se han recopilado los datos de amenazas a través de un análisis de vulnerabilidad o a través de una alerta, se deben correlacionar con un tipo de ataque y clasificar según su gravedad y alcance, según la extensión del incidente y los tipos de datos que se han puesto. en riesgo. Esto ayuda en el proceso de priorización. Al igual que en el proceso de clasificación en un hospital, los incidentes no se manejan en el orden en que se reciben o detectan; más bien, los problemas más peligrosos se abordan primero y la priorización ocurre constantemente.

Al determinar las vulnerabilidades y amenazas a un activo, lo más fácil suele ser considerar primero a los actores de la amenaza. Los actores de amenazas se pueden agrupar en las siguientes seis categorías:

- Humano: incluye tanto a los internos como a los externos maliciosos y no maliciosos, terroristas, espías y personal despedido

- Natural: incluye inundaciones, incendios, tornados, huracanes, terremotos y otros desastres naturales o fenómenos meteorológicos

- Técnico: incluye fallas de hardware y software, código malicioso y nuevas tecnologías

- Físico: incluye problemas de CCTV, falla de medidas perimetrales y falla biométrica

- Ambiental: incluye fallas de energía y otros servicios públicos, problemas de tráfico, guerra biológica y problemas de materiales peligrosos (como derrames)

- Operacional: Incluye cualquier proceso o procedimiento que pueda afectar la confidencialidad, integridad y disponibilidad (CIA)

Una vez identificadas las vulnerabilidades y amenazas, se debe determinar el potencial de pérdida de cada una. Este potencial de pérdida se determina utilizando la probabilidad del evento combinada con el impacto que tal evento causaría. Se le daría más importancia a un evento con alta probabilidad y alto impacto que a un evento con baja probabilidad y bajo impacto. Se deben utilizar diferentes tipos de análisis de riesgos para garantizar que se maximizan los datos que se obtienen. Una vez que un incidente se ha colocado en una de estas clasificaciones, se consideran las opciones disponibles para esa clasificación. Las siguientes secciones analizan tres clasificaciones comunes que se utilizan.

Amenazas conocidas vs amenazas desconocidas

En el campo de la ciberseguridad, las amenazas conocidas son amenazas que son de conocimiento común y se identifican fácilmente a través de firmas de motores antivirus y de sistemas de detección de intrusos (IDS) o mediante listas negras de reputación de dominio. Las amenazas desconocidas, por otro lado, son amenazas al acecho que pueden haber sido identificadas, pero para las cuales no hay firmas disponibles. No estamos completamente impotentes frente a estas amenazas. Muchos productos de seguridad intentan localizar estas amenazas mediante análisis de archivos estáticos y dinámicos. Esto puede ocurrir en un entorno de espacio aislado, que protege el sistema que realiza el análisis. En algunos casos, las amenazas desconocidas son realmente amenazas antiguas que se han reciclado. Debido a que los productos de seguridad tienen una memoria limitada con respecto a las firmas de amenazas, los proveedores deben elegir las firmas de ataques más recientes para incluir. Por lo tanto, es posible que falten firmas de ataques antiguas en los productos más nuevos, lo que permite que las antiguas amenazas conocidas vuelvan a entrar en la categoría desconocida.

Día cero

En muchos casos, las vulnerabilidades descubiertas en entornos activos no tienen solución o parche actual. Tal vulnerabilidad se conoce como vulnerabilidad de día cero. La mejor manera de prevenir los ataques de día cero es escribir aplicaciones libres de errores mediante la implementación de prácticas eficientes de diseño, codificación y prueba. Hacer que el personal descubra las vulnerabilidades de día cero es mucho mejor que hacer que los que buscan explotar las vulnerabilidades las encuentren. Supervisar los sitios web conocidos de la comunidad de piratas informáticos a menudo puede ayudarlo a detectar ataques temprano porque los piratas informáticos a menudo comparten información de explotación de día cero.

Los honeypots o honeynets también pueden proporcionar información forense sobre métodos y herramientas de piratas informáticos para ataques de día cero. Periódicamente se anuncian nuevos ataques de día cero contra una amplia gama de sistemas tecnológicos. Un administrador de seguridad debe crear un inventario de aplicaciones y mantener una lista de sistemas críticos para administrar los riesgos de estos vectores de ataque.

Debido a que los ataques de día cero ocurren antes de que se publique una corrección o un parche, es difícil prevenirlos. Al igual que con muchos otros ataques, es importante mantener todo el software y el firmware actualizados con las últimas actualizaciones y parches. Habilitar el registro de auditoría del tráfico de red puede ayudar a reconstruir la ruta de un ataque de día cero. Los profesionales de la seguridad pueden inspeccionar los registros para determinar la presencia de un ataque en la red, estimar el daño e identificar acciones correctivas. Los ataques de día cero generalmente involucran actividad que está fuera de la actividad «normal», por lo que es importante documentar las líneas de base de actividad normal. Además, enrutar el tráfico a través de un servicio central de seguridad interna puede garantizar que cualquier corrección afecte a todo el tráfico de la manera más eficaz.

La inclusión en la lista blanca también puede ayudar a mitigar los ataques al garantizar que solo las entidades aprobadas puedan usar ciertas aplicaciones o completar ciertas tareas. Finalmente, los profesionales de seguridad deben asegurarse de que la organización implemente los esquemas de copia de seguridad apropiados para garantizar que se pueda lograr la recuperación y, por lo tanto, brindar una solución al ataque.

Advanced Persisent Thrat (APT)

Una amenaza persistente avanzada (APT) es un proceso de piratería que se dirige a una entidad específica y se lleva a cabo durante un largo período de tiempo. En la mayoría de los casos, la víctima de una APT es una gran corporación o entidad gubernamental. El atacante suele ser un grupo organizado y bien financiado de personas altamente calificadas, a veces patrocinado por un estado-nación. Los atacantes tienen un objetivo predefinido. Una vez que se cumple el objetivo, el ataque se detiene. Los APT a menudo se pueden detectar mediante la supervisión de registros y métricas de rendimiento. Si bien ninguna acción defensiva es 100% efectiva, las siguientes acciones pueden ayudar a mitigar muchas APT:

- Use la lista blanca de aplicaciones para ayudar a prevenir la ejecución de software malicioso y programas no aprobados.

- Aplique parches a aplicaciones como Java, visores de PDF, Flash, navegadores web y productos de Microsoft Office.

- Parchear las vulnerabilidades del sistema operativo.

- Restrinja los privilegios administrativos a los sistemas operativos y las aplicaciones, en función de las funciones del usuario.

ACTORES DE AMENAZAS

Una amenaza es llevada a cabo por un actor de amenazas. Por ejemplo, un atacante que se aprovecha de una lista de control de acceso (ACL) inapropiada o ausente es un actor de amenazas. Sin embargo, tenga en cuenta que los actores de amenazas pueden descubrir y/o explotar vulnerabilidades.

No todos los actores de amenazas realmente explotarán una vulnerabilidad identificada

La Federal Bureau of Investigatigations (FBI) ha identificado tres categorías de actores de amenazas: naciones-estado o patrocinadores estatales, crimen organizado y grupos terroristas.

Estado nacional

Los patrocinadores del estado-nación o del estado suelen ser gobiernos extranjeros. Están interesados en robar datos, incluidos datos de propiedad intelectual e investigación y desarrollo, de los principales fabricantes, empresas de tecnología, agencias gubernamentales y contratistas de defensa. Tienen la mayor cantidad de recursos y son los mejor organizados de cualquiera de los grupos de actores de amenazas.

Crimen organizado

Los grupos del crimen organizado amenazan principalmente al sector de servicios financieros y están ampliando el alcance de sus ataques. Están bien financiados y organizados.

Hacktivista

Si bien el FBI no los menciona, los hacktivistas son activistas de una causa, como los derechos de los animales, que utilizan la piratería como un medio para transmitir su mensaje y afectar a las empresas que consideran perjudiciales para su causa.

Amenaza interna

Las amenazas internas deberían ser una de las mayores preocupaciones para el personal de seguridad. Los internos tienen conocimiento y acceso a los sistemas que los externos no tienen, lo que brinda a los internos una vía mucho más fácil para llevar a cabo o participar en un ataque. Una organización debe implementar las políticas adecuadas de recopilación de eventos y revisión de registros para proporcionar los medios para detectar amenazas internas a medida que ocurren. Estas amenazas se dividen en dos categorías, intencionales y no intencionales.

Intencional

Las amenazas internas intencionales son personas internas que tienen malas intenciones. Estas personas generalmente están descontentas por algún desaire percibido o están trabajando para otra organización para realizar espionaje corporativo. Pueden compartir documentos confidenciales con otros o pueden impartir conocimientos utilizados para violar una red. Esta es una de las razones por las que los permisos y derechos de los usuarios no deben exceder los necesarios para realizar su trabajo. Esto ayuda a limitar el daño que podría infligir un infiltrado.

Involuntario

A veces, los usuarios internos, sin saberlo, aumentan la probabilidad de que se produzcan infracciones de seguridad. Tales amenazas internas no intencionales no tienen intenciones maliciosas; simplemente no entienden cómo los cambios en el sistema pueden afectar la seguridad.

La concientización y la capacitación en seguridad deben incluir la cobertura de ejemplos de configuraciones incorrectas que pueden provocar que se produzcan y/o no se detecten infracciones de seguridad. Por ejemplo, un usuario puede desactivar temporalmente el software antivirus para realizar una tarea administrativa. Si el usuario no puede volver a habilitar el software antivirus, sin saberlo, deja el sistema abierto a los virus. En tal caso, una organización debe considerar la implementación de políticas de grupo o algún otro mecanismo para garantizar periódicamente que el software antivirus esté habilitado y en ejecución. Otra solución podría ser configurar el software antivirus para que se reinicie automáticamente después de un cierto período de tiempo.

El registro y la revisión de las acciones de los usuarios a través de los registros del sistema, de auditoría y de seguridad pueden ayudar a los profesionales de la seguridad a identificar errores de configuración para que se puedan implementar las políticas y los controles adecuados.

CICLO DE INTELIGENCIA

Las actividades de inteligencia de cualquier tipo, incluidas las funciones de ciberinteligencia, deben seguir un proceso lógico desarrollado durante años por quienes están en el negocio. El modelo del ciclo de inteligencia especificado en el objetivo de examen 1.1 contiene cinco etapas:

- Requisitos: antes de comenzar las actividades de inteligencia, los profesionales de seguridad deben identificar cuál es el problema inmediato y definir con la mayor precisión posible los requisitos de la información que se debe recopilar y analizar. Esto significa que los tipos de datos que se buscan dependen de los tipos de problemas que nos preocupan. La cantidad de información potencial puede ser tan grande que, a menos que la filtremos a lo que es relevante, es posible que no podamos comprender completamente lo que está ocurriendo en el entorno.

- Recolección: Esta es la etapa en la que ocurre la mayor parte del trabajo duro. También es la etapa en la que los avances recientes en inteligencia artificial (IA) y automatización han cambiado el juego. La recopilación es un trabajo lento que implica búsquedas en la web, entrevistas, identificación de fuentes y seguimiento, por nombrar algunas actividades. Las nuevas herramientas automatizan la búsqueda de datos, la organización y la presentación de información en paneles fáciles de ver.

- Análisis: En esta etapa, los datos se peinan y analizan para identificar piezas de información que tengan las siguientes características:

- Oportuno: se puede vincular al problema desde el punto de vista del tiempo

- Accionable: Sugiere o conduce a una mitigación adecuada

- Consistente: reduce la incertidumbre en torno a un problema

- Esta es la etapa en la que las habilidades del profesional de la seguridad tienen el mayor impacto, porque la capacidad de correlacionar datos con problemas requiere una comprensión profunda de las vulnerabilidades, sus síntomas y soluciones.

- Difusión: con suerte, el análisis conduce a una solución o conjunto de soluciones diseñadas para prevenir problemas. Estas soluciones, ya sean políticas, scripts o cambios de configuración, deben comunicarse al personal adecuado para su implementación. El profesional de seguridad actúa como diseñador y el equipo de red actúa como constructor de la solución. En el caso de cambios de política, el equipo de recursos humanos (HR) actúa como constructor.

- Comentarios: es importante recopilar comentarios sobre el ciclo de inteligencia antes de que comience el próximo ciclo para que se puedan definir las mejoras. ¿Qué salió bien? ¿Qué funcionó? ¿Qué no? ¿Se realizó correctamente la etapa de análisis? ¿El proceso de difusión fue claro y oportuno? Casi siempre se pueden identificar las mejoras.

Commodity Malware

El malware comercial es malware que está ampliamente disponible para su compra o descarga gratuita. No está personalizado ni adaptado a un ataque específico. No requiere una comprensión completa de sus procesos y es utilizado por una amplia gama de actores de amenazas con una variedad de niveles de habilidad. Aunque no existe una línea divisoria clara entre el malware básico y lo que se denomina malware avanzado (y, de hecho, las líneas se difuminan cada vez más), generalmente podemos hacer una distinción según el nivel de habilidad y los motivos de los atacantes que usan el malware. . Los actores de amenazas menos calificados (script kiddies, etc.) utilizan estas herramientas básicas preempaquetadas, mientras que los actores de amenazas más calificados (APT, etc.) generalmente personalizan sus herramientas de ataque para que sean más efectivas en un entorno específico. Los motivos de aquellos que emplean malware comercial tienden a ganar experiencia en piratería y experimentación.

COMUNIDADES DE ANÁLISIS E INTERCAMBIO DE INFORMACIÓN

Con el tiempo, los profesionales de la seguridad han desarrollado métodos y plataformas para compartir la información de ciberseguridad que han desarrollado. Algunas comunidades de análisis e intercambio de información se enfocan en industrias específicas, mientras que otras simplemente se enfocan en problemas críticos comunes a todos:

- Atención médica: en la comunidad de atención médica, donde la Ley de Portabilidad y Responsabilidad de Seguros Médicos (HIPAA, por sus siglas en inglés) exige legalmente la protección de los datos de los pacientes, un ejemplo de una plataforma de intercambio es el Centro de Análisis e Intercambio de Información de Salud (H-ISAC). Es una operación global enfocada en compartir información oportuna, procesable y relevante entre sus miembros, incluida inteligencia sobre amenazas, incidentes y vulnerabilidades. Este intercambio de información se puede realizar de persona a persona o de máquina a máquina.

- Financiero: El sector de los servicios financieros está bajo presión para proteger los registros financieros con leyes como la Ley de Modernización de los Servicios Financieros de 1999, comúnmente conocida como la Ley Gramm-Leach-Bliley (GLBA). El Centro de Análisis e Intercambio de Información de Servicios Financieros (FS-ISAC) es un consorcio de la industria dedicado a reducir el riesgo cibernético en el sistema financiero global. Comparte entre sus miembros y fuentes confiables inteligencia cibernética crítica, y crea conciencia a través de cumbres, reuniones, seminarios web y comunidades de interés.

- Aviación: en el área de la aviación, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) del Departamento de Seguridad Nacional de EE. UU. mantiene una serie de organizaciones certificadas, entre ellas el Consejo de Coordinación Gubernamental de Aviación (AGCC). Su documento de constitución dice: “La AGCC coordina estrategias, actividades, políticas y comunicaciones entre las entidades gubernamentales dentro del subsector de aviación. El AGCC actúa como la contraparte gubernamental del ‘Consejo Coordinador del Sector de la Aviación’ (ASCC) liderado por la industria privada”. El Consejo Coordinador del Sector de la Aviación es un ejemplo de contraparte del sector privado.

- Gobierno: para las agencias gubernamentales, el CISA antes mencionado también comparte información con los gobiernos estatales, locales, tribales y territoriales y con socios internacionales, ya que los actores de amenazas a la seguridad cibernética no están limitados por límites geográficos. Como CISA se describe a sí mismo en el sitio web del Departamento de Seguridad Nacional, «CISA es el asesor de riesgos de la Nación, trabaja con socios para defenderse contra las amenazas actuales y colabora para construir una infraestructura más segura y resistente para el futuro».

- Infraestructura crítica: todas las plataformas y organizaciones mencionadas anteriormente están dedicadas a ayudar a las organizaciones a proteger su infraestructura crítica. Como ejemplo de cooperación internacional, la Agencia de la Unión Europea para la Seguridad de las Redes y la Información (ENISA) es un centro de experiencia en seguridad de las redes y de la información para la Unión Europea (UE). ENISA se describe así: “ENISA trabaja con estos grupos para desarrollar consejos y recomendaciones sobre buenas prácticas en seguridad de la información. Ayuda a los estados miembros a implementar la legislación pertinente de la UE y trabaja para mejorar la resiliencia de las redes e infraestructuras de información críticas de Europa. ENISA busca mejorar la experiencia existente en los estados miembros apoyando el desarrollo de comunidades transfronterizas comprometidas con mejorar la seguridad de las redes y la información en toda la UE”. Puede encontrar más información sobre ENISA y su trabajo en https://www.enisa.europa.eu.